Klassische Automatisierung trifft auf die fremde Welt der IT: Teil 3

Artikel folgenWie finden Sie diesen Artikel? Helfen Sie uns, bessere Inhalte für Sie bereitzustellen.

Vielen Dank! Ihr Feedback ist eingegangen.

There was a problem submitting your feedback, please try again later.

Was denken Sie über diesen Artikel?

Außerhalb der Branche verwenden Menschen häufig die Begriffe „Sicherung“ und „Sicherheit“ synonym. Lassen Sie mich zunächst erklären, wie die Automatisierungsbranche sie versteht:

Sicherheit ist ein Zustand, den Sie durch Schutz vor unbeabsichtigtem Schaden schaffen können. Ein solcher Schaden wird durch Handlungen verursacht, bei denen ein nicht geplantes, nicht erwünschtes Ergebnis eintritt. Der Airbag eines Autos ist ein perfektes Beispiel für eine Sicherheitsvorrichtung. Er schützt den Fahrer vor dem Schleudern gegen die Windschutzscheibe, wenn das Fahrzeug plötzlich auf ein Hindernis stößt. Außer im Fall von Suizid ist diese Situation nicht vom Fahrer geplant. Er wird also durch eine Sicherheitsvorrichtung vor dem Tod geschützt.

Sicherung hingegen ist der Zustand, der durch Schutz vor beabsichtigtem Schaden erlangt wird. Solche Schäden werden durch Handlungen verursacht, die ein gezieltes Eindringen, Missbrauch oder Zerstörung darstellen. Die Wegfahrsperre eines Fahrzeugs ist ein perfektes Beispiel für eine Sicherungsvorrichtung. Sie schützt den Besitzer vor dem Verlust seines Autos durch Einbrüche.

Das könnte man wie folgt zusammenfassen: „Sicherheit schützt vor Unfällen, Sicherung schützt vor Straftätern“. Sehen wir uns nun an, was dies traditionell in einer Produktionsanlage bedeutet:

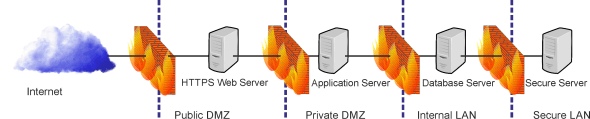

Sicherung ist Sache des Anlagenschutzdienstes und es handelt sich oft um ein sehr eigenständiges Gebiet. Seine Aufgabe besteht darin, zu verhindern, dass Menschen bestimmte Orte betreten, Dinge herein- oder herausschmuggeln oder Werkseigentum manipulieren. Heute ist der wichtigste Bereich des Anlagenschutzes die Absicherung der IT. Daher arbeiten IT-Abteilungen oft eng mit dem Anlagenschutz zusammen. Angriffe, Missbrauch oder Zerstörung können durch den Zugriff auf die Computernetzwerke der Anlage wesentlich effektiver und per Fernzugriff erfolgen. Die Verbindung der Netzwerke des Werks mit dem Internet führt zu neuen Herausforderungen der „Cybersicherheit“. So genannte „Firewalls“ müssen unerwünschten Datenverkehr verhindern, der die Grenzen des Werks überschreitet. Die Einrichtung von Sicherheitszonen (z. B. „demilitarisierte Zonen“ = DMZ) mit Firewalls zwischen ihnen verbessert dieses Kapselungsprinzip weiter. Übrigens könnte es ähnlich sein, Ihr Haus vor Einbrüchen zu schützen: Sie müssen sich durch sichere Türen und Fenster von der Außenwelt abschirmen. Dinge von hohem Wert erfordern einen zusätzlichen Schutz, indem sie mit einer „Deeper Shell“ wie einem Safe abgeschottet werden (dies ist übrigens keine Sicherheitsvorrichtung, sondern eine Sicherungsvorrichtung ;-).

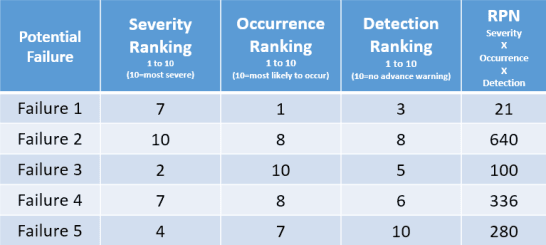

Die Sicherheit in einem Werk ist das klassische Gebiet der Automationsingenieure und der Abteilung Health and Saftey (Arbeitsschutz, oft auch ein sehr eigenständiges Gebiet). Insbesondere „funktionale Sicherheit“ ist anspruchsvoll und erfordert geschulte Ingenieure (z. B. CSME). Der typische Arbeitsablauf zur Schaffung von Sicherheit beginnt mit der Analyse potenzieller Fehler. Methoden wie FMEA (Fehlermöglichkeits- und Einflussanalyse) oder FTA (Fehlerbaumanalyse) unterstützen die Sicherheitsingenieure bei der Ermittlung möglicher Fehler- oder Unfallrisiken. Bewertungssysteme wie die RPZ (Risikoprioritätszahl) helfen bei der Bewertung des Risikos. Wenn Sie beginnen, die unerwünschten (schädlichen) Bedingungen Ihres Systems aufzulisten, versuchen Sie, eine Liste zu erstellen, die alle möglichen Ursachen für diese Bedingungen (= Fehler), die Häufigkeit des Auftretens und mögliche Erkennungsmethoden enthält. Der nächste Schritt besteht dann darin, Systemreaktionen oder Mittel zu planen, um die Gründe vorherzusehen – mit anderen Worten: Sie planen Vorkehrungen, um Fehler zu vermeiden.

In der Regel fügen Sie Ihrem System Ausrüstung hinzu (z. B., um bestimmte Funktionen redundant zu machen) oder verwenden ausgewählte „sicherheitszertifizierte“ Ausrüstung mit niedrigen Fehlerraten. Es gibt beispielsweise „sichere“ Versionen von Feldbussen wie Profibus (ProfiSafe genannt). Master und Slave (siehe Teil 2) tauschen zyklisch sicherheitsrelevante Daten in speziellen Telegrammen aus. Korrumpierte Telegramme können erkannt werden, da die Daten nach hoher Redundanz (CRC) geprüft werden. Ein zusätzlicher Watchdog innerhalb der Sicherheitsvorrichtung (Slave) wird ausgelöst und setzt das Gerät in einen „sicheren Zustand“, sobald innerhalb einer definierten kurzen Zeit kein gültiges Telegramm vom Master empfangen wird.

NIEMALS EIN SICHERHEITSHUPDATE VERPASSEN

Die Einführung neuer Verfahren oder Komponenten in ein etabliertes sicheres System würde immer eine völlig neue Sicherheitsanalyse und -zertifizierung erfordern. Aus diesem Grund werden sichere Systeme in der Regel nach dem Prinzip „Niemals ein laufendes System berühren“ betrieben. Dagegen werden sichere Systeme in der Regel nach der Forderung „Geheimnisse schneller ändern, als der Eindringling sie hackt“ betrieben. Diese scheinen potenziell widersprüchliche Strategien zu sein. Doch tatsächlich haben beide Gebiete Möglichkeiten gefunden, mit der Realität umzugehen:

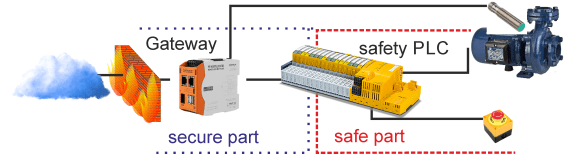

In der Automatisierung versuchen Ingenieure, sichere Systemkomponenten von „unsicheren“ Teilen (d. h. nicht für den sicheren Betrieb zugelassen) zu entkoppeln. So können Sie Teile eines Systems hinzufügen und ändern, solange Sie keine neuen Sicherheitsrisiken einführen und die sicheren Teile nicht stören, während Sie versuchen, diese Schäden zu verhindern. Wenn Sie beispielsweise Ihre Mitarbeiter vor dem Berühren sich drehender Teile schützen, indem Sie die Drehung anhalten, sobald der Deckel eines Schutzgehäuses geöffnet wird, können Sie alles außerhalb und innerhalb des Gehäuses wechseln, was nichts mit der Sicherheitsfunktion zu tun hat. Ein Wechsel des Gehäuses, der Sensoren, die die Öffnung des Gehäuses erkennen, der Elektronik, die die Rotation stoppt, oder sogar des Antriebs, der die Rotation verursacht, kann die Faktoren der Risiko- und Fehleranalyse ändern. Daher gehören diese Teile zum Sicherheitskonzept. Das Hinzufügen eines Sensors, der den Zustand in die Cloud kommuniziert, würde jedoch die Sicherheit in Zusammenhang mit dem Nichtberühren sich drehender Teile nicht beeinträchtigen.

In der Sicherungstechnologie mussten Computeringenieure einen sicheren Weg finden, um Systemgrenzen zu überschreiten und eine sichere Kommunikation zwischen verteilten Systemen selbst über das Internet herzustellen. Verschlüsselung ist seitdem die Lösung für dieses Problem. Anstatt Postkarten aus dem Haus zu versenden, senden Sie versiegelte Umschläge mit kodierten Informationen. Die Dekodierung erfordert den Besitz eines vorab ausgehandelten Schlüssels. Natürlich ist die Umgehung dieser Verschlüsselung immer ein Ziel von Eindringlingen. Daher müssen die Verschlüsselungsmethoden kontinuierlich verbessert werden. Die Verschlüsselung ist jedoch wesentlich beständiger als der Rest eines internetbasierten Systems. Internetprotokolle und Standardtools, wie HTML, Java usw., sind häufig anfällig für Schwachstellen. Sie bieten oft ungeplante Hintertüren und es ist zum täglichen Zeitvertreib der Hacker geworden, diese Hintertüren zu finden. Daher ist es wichtig, diese Komponenten regelmäßig mit neuen Versionen zu aktualisieren, bei denen bekannte Risiken beseitigt wurden. Jedes System, das ohne die Möglichkeit eines Sicherheitsupdates mit dem Internet verbunden ist, wäre ein ideales Ziel für Angreifer.

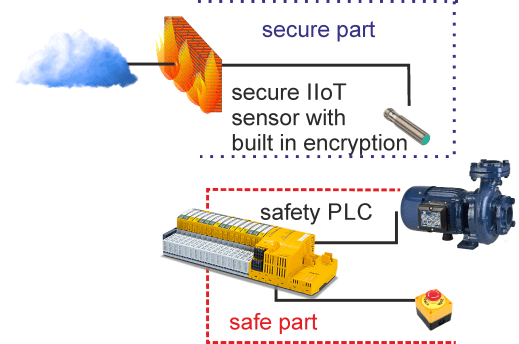

Wie gehen Sie also mit diesen Fakten um, wenn es um IIoT geht? Trennung, Verschlüsselung und OTA(Over-the-Air)-Updates sind effiziente Mittel zur Kombination von Sicherheit und Sicherung in der Automatisierungsbranche.

Die Trennung kann erfolgen, indem die Steuerungssysteme mit ihren internen Bussen für die M2M-Kommunikation mit einem Gateway-Modul verbunden werden. Dieses Modul trennt den Datenverkehr auf der Automatisierungsseite streng vom Datenverkehr über das Internet. Es ist nie Teil eines Sicherheitskonzepts und kann und muss daher über eine aktualisierbare Firmware verfügen. Solche Updates können nur selten (z. B. bei aktualisierten Verschlüsselungsmethoden) oder auch häufiger erforderlich sein, je nach Umfang der Interoperabilität. Wenn das Gateway z. B. über einen integrierten Webserver verfügt, gibt es möglicherweise viele noch unbekannte Möglichkeiten, das System anzugreifen, die beseitigt werden müssten, sobald sie bekannt werden.

Statt jedoch ein dediziertes Gateway zu verwenden (das den Prinzipien einer Firewall auf gewisse Weise ähnelt), können Sie auch Dinge trennen, indem Sie zusätzliche spezielle Sensoren verwenden, die direkt über das Internet kommunizieren. In beiden Szenarien benötigen Sie jedoch Verschlüsselung und Authentifizierungsmethoden, um die Cybersicherheit zu gewährleisten. Cloud-Services wie AWS oder Azure (um nur die beiden am häufigsten verwendeten Systeme zu nennen) bieten eine umfassende Toolbox für Authentifizierung und Verschlüsselung auf Serverseite. Aber wenn es um die Sensoren oder Gateways geht, verlassen wir die IT-Welt und betreten die Embedded-Welt. Systeme verfügen über weniger Ressourcen und CPU-Leistung und haben oft mit der enormen Rechenleistung zu kämpfen, die für Verschlüsselungsprozesse erforderlich ist. Die Chipbranche hat diesen Bedarf erkannt und stellt häufig Verschlüsselungs-Co-Prozessoren auf ihren SoCs (System on a Chip) bereit. Alternativ können Sie auch spezielle „Kryptochips“ für Ihren Systementwurf verwenden. Das größte Hindernis bei der Anwendung von Verschlüsselungs- und Authentifizierungsmethoden in integrierten Systemen ist das Fehlen geschulter Hard- und Softwaretechniker, die sowohl mit Embedded-Programmiertechniken als auch mit IT-Sicherungsmethoden vertraut sind. Andererseits habe ich oft mit geschulten IT-Programmierern gesprochen, die die Schwierigkeiten, Daten aus einem industriellen Steuerungssystem oder sogar einem Sicherheitssystem zu extrahieren, nicht verstehen konnten. Tendenziell missbilligten sie den Grundsatz „niemals ein laufendes System zu berühren“, anstatt zu respektieren, dass es sich hierbei um eine seit Jahrzehnten anerkannte Methode zum Schutz des Assets handelt, das oft Jahrzehnte lang läuft und nicht nur zwei Jahre wie ein Smartphone oder Serverhardware.

IIoT benötigt dringend eine neue Kultur der Zusammenarbeit und des gemeinsamen Wissensaustauschs zwischen IT- und Automatisierungsingenieuren. Beide Aspekte sind für I4.0 von entscheidender Bedeutung. Daher sollten die Ingenieure die Geschichte kennen, wissen, woher sie jeweils kommen und einander respektieren. Da die Konzepte so unterschiedlich sind, ist es für einen Automationsingenieur schwierig, sich in die Welt der Cybersicherheit hineinzudenken, aber es ist möglich. Unternehmen sollten ihre Embedded-Programmierer dazu ermutigen, ihre Sicherungskompetenzen zu verbessern. IT-Sicherungsexperten sollten versuchen, ihre Sprache im Gespräch mit Embedded-Technikern an die Anfänger-Ebene anzupassen. Gehen Sie nicht einfach davon aus, dass Ihr Gegenüber weiß, was „privater Schlüssel“ oder „Zertifikat“ bedeutet. Seien Sie freundlich und erklären Sie, anstatt sich zu beschweren.

In unserem letzten Teil, der in Kürze verfügbar ist, werde ich über Open Source sprechen und darüber, warum wir uns nicht fürchten sollten, geistiges Eigentum zu teilen, wenn Automatisierung auf IIoT trifft.

Teil 4 folgt...