传统自动化进入 IT 异世界:第 3 部分

关注文章你觉得这篇文章怎么样? 帮助我们为您提供更好的内容。

Thank you! Your feedback has been received.

There was a problem submitting your feedback, please try again later.

你觉得这篇文章怎么样?

在本行业以外,人们常常认为“安全”和“安保”是同义词。那么,让我首先解释一下自动化行业对这两个词的理解:

安全是指可以通过避免意外伤害而建立的状态。这类伤害是由于无意中导致意外后果的行为造成的。汽车的安全气囊是安全设备的典型例子。当车辆突然撞上障碍物时,它可以防止驾驶员撞上挡风玻璃。除自杀以外,这种情况均属于意外。因此,防止驾驶员死亡是一种安全手段。

另一方面,安保是指通过避免故意伤害而建立的状态。这类伤害是由故意侵入、滥用或破坏行为所造成的。汽车的防盗系统就是安保设备的理想示例。它可以防止汽车被盗,从而保护车主。

简单来说,就是“安全提供事故保护,而安保提供侵犯保护”。让我们看看它们在制造工厂中的传统意义:

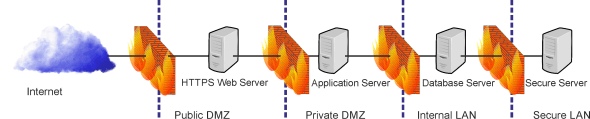

安保一直属于工厂安保服务的范畴,而且通常是一个非常独立的部门。他们的任务是防止人员进入部分区域、偷运物品,或破坏工厂财产。如今,工厂安保中最关键的领域是 IT 安保,因此 IT 部门经常与工厂安保人员密切合作。通过访问工厂的计算机网络,破坏人员可以造成更有效、更远程地入侵、滥用或破坏。将工厂网络连接到互联网,会带来新的“网络安全”挑战。所谓的“防火墙”需要防止不需要的数据流量跨越工厂边界。建立安保区域(如“非军事化区”(DMZ))并在这些区域之间建立防火墙,可进一步增强防护性。顺便提一句,家庭防盗可能具有相似性:您需要关好门窗,才能有效阻隔家中和外界。贵重物品需要放在“更厚的外壳”中,以获得进一步的保护,例如放在保险箱中(顺便提一句,保险箱不是安全设备,而是安保设备)。

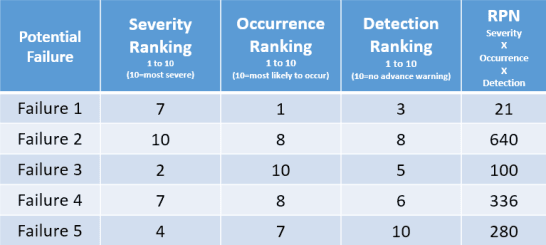

工厂安全一直以来都属于自动化工程师以及健康和安全部门的范畴(通常也是一个非常独立的部门)。其中“功能性安全”是一个复杂的领域,需要经过培训的工程师才能应对(例如 CSME)。典型的安全工作流程从分析潜在故障着手。FMEA(失效模式与影响分析)或 FTA(故障树分析)等方法可帮助安全工程师找出潜在的故障或事故风险。“RPN”(风险系数)这类评分系统也有助于评估风险。如果从列出系统的不良(有害)状况开始,那么可以尝试列出所有可能导致这些状况的原因(故障)、预计发生频率以及可能的检测方法。接下来规划系统会如何反应或如何预测原因,这样就做好了预防故障的措施计划。

一般来说,您会在系统中添加设备(例如,使某些功能冗余)或使用故障率低的精选“安全认证”设备。例如 Profibus 等现场总线的“安全”版(称为 ProfiSafe)。主从设备(参见第 2 部分)之间以专门电报循环交换安全相关数据。损坏的电报可被检测出,因为数据接受高冗余 (CRC) 检查。一旦在预定的短时间内没有从主设备接收到有效电报,安全设备(从设备)内的附加监控器就会发出信号并将设备设置为“安全状态”。.

如需将任何新的程序或组件引入成熟的安全系统,必须经过全新的安全分析和认证。因此,安全系统通常遵循“永不触碰运行中的系统”的使用原则。另一方面,安保系统往往遵循“比入侵者攻击更快地更改机密信息”这一要求。这些策略似乎存在相互冲突的可能。但在现实中,这两个方面都找到了应对实际问题的方法:

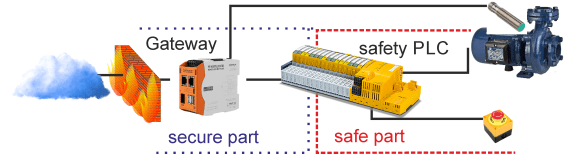

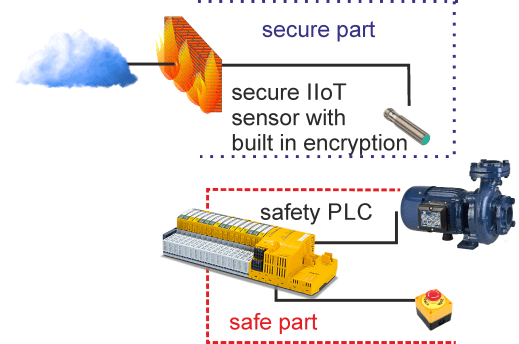

在自动化过程中,工程师尝试将安全系统组件与“不安全”(即未经安全操作认证)的部件分离(“胶囊化”)。因此,您可以添加和更换系统的部件,前提是不引入新的安全风险,同时不会干扰安全组件防范危险的功能。例如,为了保护工人不触碰到旋转部件,采用在保护性外壳盖子打开时停止旋转的设置,然后可以更换机柜内和机柜外与安全功能无关的任何组件。而更换外壳、更换用于检测外壳打开的传感器、用于停止部件旋转的电子设备,甚至是驱动旋转的驱动装置时,都可能改变风险和故障分析因素。因此,这些部件属于安全概念的一部分。但是,如果是添加将状态传输至云端的传感器,则当然不会影响防止工作人员触碰旋转部件的安全功能。

在安全技术方面,计算机工程师需要找到一种安全的方法来穿越系统边界,并在分布式系统之间建立安全通信,即使在互联网中也是如此。从那以后,加密就成为了这一问题的解决方案。您可以发送包含编码信息的密封“信封”,而不是把明信片从家中邮寄出去。解码需要拥有预先商定的密钥。当然,绕过加密始终是入侵者的目标。因此,安保需要不断改良加密方法。但是,加密系统比其他基于互联网的系统更加稳定。互联网协议和标准工具(分别基于 HTML、Java 等语言)往往会受到漏洞的影响。它们通常会留下意外的后门,而找到这些后门已成为黑客的日常活动。因此,使用消除了已知风险的新版本定期更新这些组件至关重要。任何连接到互联网却不进行安保更新的系统都将成为入侵者的理想受害者。

那么涉及到 IIoT 时,应当如何应对这些实际问题呢?分离、加密和 OTA(无线更新)都可以高效地将自动化行业中的安全与安保工作结合在一起。

通过内部 M2M 通信总线将控制系统连接到网关模块,可以实现分离目的。网关模块将自动化端的数据流量与互联网数据流量严格分隔开来。它从来不属于安全概念,因此可以且必须包含可更新的固件。根据互操作性的程度,此类更新可能很少有必要进行(例如,更新加密方法)或者需要更频繁地进行。例如,如果网关确实拥有集成网络服务器,则可能存在许多未知的攻击系统的方法,一旦查清,就必须排除危险。

但是,您也可以使用其他直接通过互联网通信的专用传感器来进行分隔,而不是使用专用网关(它们在某些方面与防火墙原理类似)。无论如何,这两种情况下都需要利用加密和身份认证方法来建立网络安全。AWS 或 Azure(仅列举两个最常用的系统)等云服务在服务器端提供各种身份验证和加密工具箱。然而,当涉及到传感器或网关时,我们需要离开 IT 世界而进入嵌入式世界。在后一环境中,系统资源更少,CPU 能力更低,而且常常难以轻松满足加密过程所需的高计算能力要求。但是,芯片行业已经意识到了这种需求,因此常常在 SoC(片上系统)上提供加密协处理器,或者可以在系统设计中使用特殊的“加密芯片”。在嵌入式系统中应用加密和身份验证方法的最大问题是缺乏经过培训、熟悉嵌入式编程技术和 IT 安保方法的硬件和软件工程师。另一方面,我常常与经过培训的 IT 程序员交谈,他们无法理解从工业控制系统甚至安全系统中提取数据时遇到的难题。他们往往不赞成“永不触碰运行中的系统”原则,而不是尊重这一长期受到认可的资产保护方法,这类资产通常运行数十年,而不像智能手机或服务器硬件那样只运行两年。

IIoT 亟需在 IT 和自动化工程师之间建立合作和相互教育的氛围。这两点是 I4.0 至关重要的组成部分,因此工程师应当了解并尊重前身领域的历史,并相互学习。由于概念相差甚远,自动化工程师很难进入网络安全世界,但这是有可能进入的。公司应当鼓励嵌入式程序员提高安保技能。在与嵌入式工程师交流时,IT 安保专家也应当尝试将他们的语言调整到初学者的水平。不要想当然地认为他们理解“个人密钥”或“证书”的含义。待人和善,勤解释,不抱怨。

在即将发布的最后一部分中,我们将讨论开放源代码,以及当自动化遇到 IIoT 时,为何不应担心共享知识产权。

Next Part 4